Расположение серверов

Расположение серверов

Расположение серверов

Расположение серверов

Расположение серверов

Расположение серверов

Расположение серверов

Расположение серверов

Wildcard SSL: все, что вам нужно знать

Они названы в честь подстановочного символа (звездочки), фактически в английском языке Wildcard. Звездочка используется для определения группы поддоменов, для которых применяется сертификат.

Для упрощения можно сказать, что значение звездочки не превышает точки. При этом нельзя использовать две и более звездочки: например, невозможно сертифицировать.

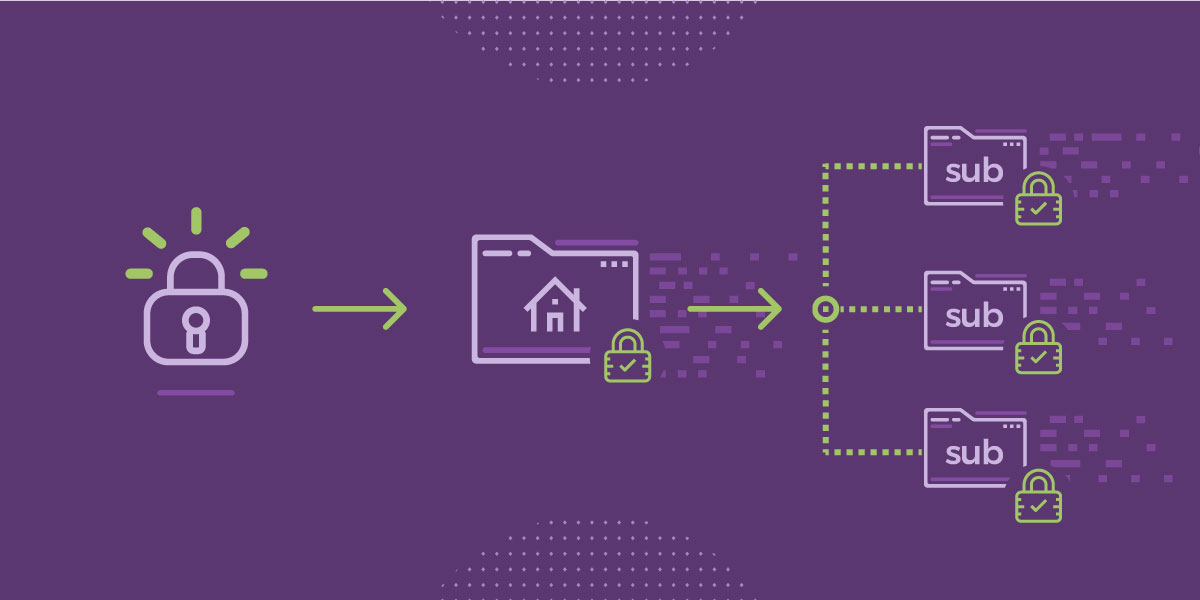

Подстановочный сертификат - это сертификат, который позволяет неограниченное применение SSL к узлам поддоменов домена (FQDN). В последнее время около 40% выпусков SSL-сертификатов выпускаются с использованием Wildcard SSL-сертификатов, что доказывает их высокую эффективность.

Причина, по которой он назван подстановочным знаком, заключается в том, что домен сертификата (CN и DNS-имя) имеет формат * .mydomain.com. Это своего рода сертификат Multi / SAN и технология расширения международного стандарта RFC X.509. Вы можете понять, что подстановочные знаки домена и поддомена по умолчанию включены в элемент [Альтернативное имя субъекта-DNS-имя] в элементе просмотра сведений о сертификате в веб-браузере.

Например: веб-браузер фактически отображается в сертификате, отображается подстановочный сертификат. При просмотре информации сертификата прикладной веб-страницы она отображается в определенном формате.

Даже с этими ограничениями подстановочные сертификаты представляют собой очень удобный метод шифрования передачи данных множества поддоменов.

Цифровой сертификат SSL

Сертификат SSL - это электронный документ, который гарантирует связь между клиентом и сервером третьей стороной. Сразу после подключения клиента к серверу сервер передает эту информацию сертификата клиенту. Клиент выполняет следующую процедуру после проверки надежности этой информации сертификата. Преимущества использования цифровых сертификатов SSL и SSL заключаются в следующем.

Информационное наполнение можно предотвратить от злоумышленников.

Можно определить, является ли сервер, к которому подключается клиент, доверенным.

Вы можете предотвратить злонамеренное изменение содержания сообщения.

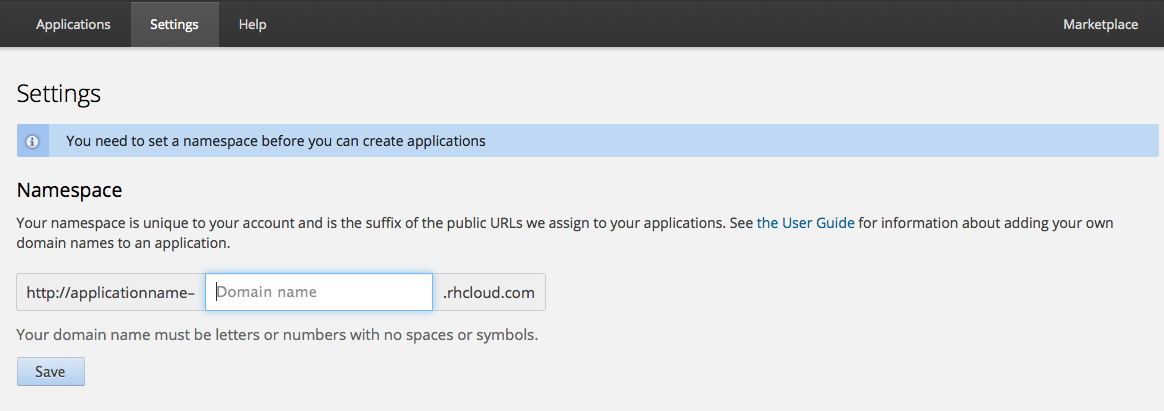

Пример ввода заявки на выдачу CN (домен)

Подстановочный знак:

CN: Это должен быть тот же шаблон, что и * .example.com или * .sub2.sub1.sslcert.co.net, идентифицированный DNS-именем.

Мульти-подстановочный знак

CN: *. Введите полное доменное имя корневого домена example.com как CN, исключая метку.

пример) Если * .sub.sslcert.co.net является репрезентативным доменом, введите CN как sub.sslcert.net

SAN: Домены с подстановочными знаками в формате * .example.com и * .sub.sslert.co.net являются дополнительными вводными данными на этапе настройки DCV во время формы заявки.

Примечания (Предупреждение об ошибках)

Поскольку только шаг позиции отображения - это неограниченное количество хостов. Формат .sslcert.co.net невозможен. Невозможно подать заявку в несколько этапов, например:

Основное использование

Применение одного SSL с подстановочными знаками более выгодно для снижения затрат / управления, чем выдача нескольких субдоменов для каждого - когда субдомены ожидаются непрерывно по мере увеличения использования веб-службы и применения и работы SSL.

На веб-сервере. Если вы хотите применить ко всем веб-сайтам поддоменов с портом по умолчанию SSL 443 (не поддерживаемый SNI веб-сервер может привязать только один сертификат к одному порту SSL (например, 443))

Поместите несколько других подстановочных доменов в один сертификат. Как это сделать? Чтобы справиться с такими случаями, существует продукт сертификата Multi-Wildcard SSL. Один подстановочный знак может содержать только 1 подстановочный знак в сертификате, а несколько подстановочных знаков могут содержать до 250 подстановочных знаков в 1 сертификате.

"Недорогие" сертификаты Wildcard

А теперь перейдем к имеющемуся предложению. Посвященные SSL-сертификатам для поддоменов, мы сразу можем заметить наличие 2-х «начальных уровней», RapidSSL и Sectigo Essential: это сертификаты типа «Domain Validated», в которых указано название компании, которая предлагают низкую гарантию, но могут быть выданы в короткие сроки, менее чем за час. Поэтому мы рекомендуем их тем, кто спешит и не имеет особых требований.

Корпоративные сертификаты Wildcard

Среди тех, которые относятся к типу OV (организация проверена), поэтому для них характерна проверка в масштабах компании, мы хотели бы рекомендовать GeoTrust. Прежде всего, GeoTrust является синонимом надежности, поскольку является одним из самых известных брендов в области веб-безопасности.

Во-вторых, но не в последнюю очередь, потому что этот сертификат Wildcard - это тот, который предлагает высшую гарантию в редких случаях, когда происходит нарушение шифрования. В этом случае предлагаемая гарантия составляет 1,25 миллиона долларов США, этого достаточно, чтобы спокойно выспаться.

Наконец, необходимо сказать, что в случае подстановочных знаков отсутствуют доступные, по крайней мере на данный момент, сертификаты типа EV (Extended Validated), которые, чтобы было ясно, отображают зеленую адресную строку в браузере, вместе с полным названием компании-владельца.

Если вам нужно, чтобы на некоторых поддоменах отображалась зеленая полоса, вам нужно выбрать одно- или многодоменные (SAN) сертификаты EV.

Некоторые общие различия между HTTPS и amp; SSL-сертификаты:

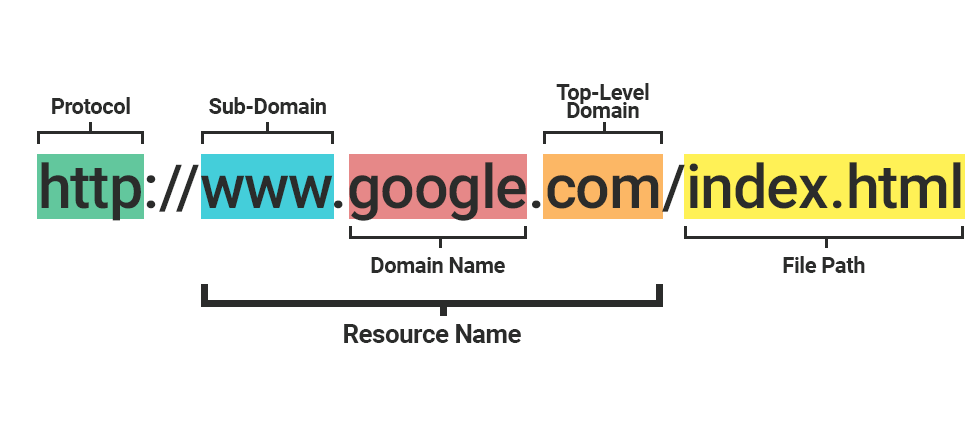

HTTPS против HTTP

HTTP означает протокол передачи гипертекста. Другими словами, это означает протокол связи для передачи HTML, который является гипертекстом. В HTTPS последняя буква S является аббревиатурой от O ver Secure Socket Layer. Поскольку HTTP передает данные в незашифрованном виде, очень легко перехватить сообщения, отправленные и полученные сервером и клиентом.

Например, злонамеренный перехват или изменение данных может произойти в процессе отправки паролей на сервер для входа в систему или чтения важных конфиденциальных документов. HTTPS - вот что обеспечивает это.

HTTPS и SSL

HTTPS и SSL часто понимаются как синонимы. Это правильно и неправильно. Это похоже на понимание Интернета и Интернета в одном и том же смысле. В заключение, так же, как Интернет является одной из служб, работающих в Интернете, HTTPS - это протокол, работающий на протоколе SSL.

SSL и TLS

Тоже самое. SSL был изобретен Netscape, и, поскольку он постепенно стал широко использоваться, он был переименован в TLS, поскольку он был передан под управление IETF, органа по стандартизации. TLS 1.0 наследует SSL 3.0. Однако имя SSL используется гораздо чаще, чем имя TLS.

Типы шифрования, используемые SSL

Ключ к SSL - это шифрование. SSL использует комбинацию двух методов шифрования по соображениям безопасности и производительности. Чтобы понять, как работает SSL, вам необходимо понять эти методы шифрования. Если вы не знаете, как это сделать, то способ работы SSL будет казаться абстрактным. Мы познакомим вас с методами шифрования, используемыми в SSL, чтобы вы могли подробно понять SSL. Давайте поспорим, потому что это не только понимание SSL, но и базовые навыки ИТ-специалиста.

Симметричный ключ

Тип пароля, используемый для шифрования, процесс создания пароля, называется ключом. Поскольку зашифрованный результат отличается в зависимости от этого ключа, если ключ неизвестен, дешифрование, которое является актом дешифрования шифрования, не может быть выполнено. Симметричный ключ - это метод шифрования, при котором шифрование и дешифрование могут выполняться с одним и тем же ключом.

Другими словами, если вы использовали значение 1234 для шифрования, вы должны ввести значение 1234 при расшифровке. Чтобы помочь вам понять, давайте посмотрим, как использовать openssl для шифрования с использованием метода симметричного ключа. Выполнение приведенной ниже команды создает файл plaintext.txt. И вам будет предложено ввести пароль. Введенный в это время пароль становится симметричным ключом.

Открытый ключ

У метода симметричного ключа есть свои недостатки. Передать симметричный ключ между людьми, которые обмениваются паролями, сложно. Это связано с тем, что в случае утечки симметричного ключа злоумышленник, получивший ключ, может расшифровать содержимое пароля, сделав пароль бесполезным. Метод шифрования из этого фона является методом открытого ключа.

Метод открытого ключа имеет два ключа. Если он зашифрован с помощью ключа A, его можно расшифровать с помощью ключа B, а если он зашифрован с помощью ключа B, он может быть расшифрован с помощью ключа A.Сосредоточившись на этом методе, один из двух ключей обозначен как закрытый ключ (также называемый закрытым ключом, закрытым ключом или секретным ключом), а другой обозначен как открытый ключ.

Закрытый ключ принадлежит только ему, а открытый ключ предоставляется другим. Другие, которым был предоставлен открытый ключ, шифруют информацию с помощью открытого ключа. Зашифрованная информация передается человеку, у которого есть закрытый ключ. Владелец закрытого ключа использует этот ключ для расшифровки зашифрованной информации. Даже если во время этого процесса произойдет утечка открытого ключа, это безопасно, поскольку информацию невозможно расшифровать, не зная закрытого ключа. Это связано с тем, что шифрование может быть выполнено с открытым ключом, но расшифровка невозможна.

SSL-сертификат

Роль сертификатов SSL довольно сложна, поэтому вам нужно знать некоторые знания, чтобы понять механизм сертификатов. Сертификат выполняет две основные функции.

Понимание обоих из них является ключом к пониманию сертификатов.

Гарантирует, что сервер, к которому подключается клиент, является доверенным сервером.

Предоставляет открытый ключ, который будет использоваться для связи SSL с клиентом.

CA

Роль сертификата гарантирует, что сервер, к которому подключается клиент, является сервером, предназначенным клиентом. Есть частные компании, которые играют эту роль, и эти компании называются CA (Certificate Authority) или Root Certificate. CA - это не то, что может сделать любая компания, и только компании, авторитет которых строго подтвержден, могут участвовать. Среди них компании-представители. Цифры представляют собой текущую долю рынка.

Symantec с долей рынка 42,9%

Comodo с 26%

GoDaddy с 14%

GlobalSign с 7,7%

Службы, которые хотят обеспечить зашифрованную связь через SSL, должны приобрести сертификат через ЦС. CA по-разному оценивает надежность службы.

Частный центр сертификации

Если вы хотите использовать шифрование SSL для разработки или личных целей, вы также можете самостоятельно выступать в качестве центра сертификации. Конечно, это не сертифицированный сертификат, поэтому, если вы используете сертификат частного ЦС.

Содержание SSL-сертификата

Сертификат SSL содержит следующую информацию:

Информация о сервисе (ЦС, выдавший сертификат, домен обслуживания и т. Д.)

Открытый ключ на стороне сервера (содержание открытого ключа, метод шифрования открытого ключа)

Браузер знает CA

Чтобы понять сертификаты, вы должны знать список центров сертификации. Браузер внутренне знает список центров сертификации заранее. Это означает, что исходный код браузера содержит список центров сертификации. Чтобы стать сертифицированным центром сертификации, он должен быть включен в список центров сертификации, о которых браузер знает заранее. Браузер уже знает открытый ключ каждого CA вместе со списком CA.

Тайвань

Тайвань

Нидерланды

Нидерланды

Соединенные Штаты

Соединенные Штаты

Китай

Китай

Германия

Германия

Франция

Франция

Гонконг

Гонконг

Испания

Испания

Вьетнам

Вьетнам

Сингапур

Сингапур

Индия

Индия

Бельгия

Бельгия

Индонезия

Индонезия

Ирландия

Ирландия

Объединенное Королевство

Объединенное Королевство

Уругвай

Уругвай

Тонга

Тонга

Перу

Перу